정책 설정

차단 정책을 구성하여 NetFUNNEL 서버를 과도한 트래픽 제어 API 요청으로부터 보호합니다. 이러한 설정은 진입 키를 획득하려는 악의적인 시도를 언제 어떻게 차단할지 결정합니다.

반복 요청 차단 작동 방식

누군가 구성된 제한을 초과하면(초당 또는 간격당 요청이 너무 많은 경우) NetFUNNEL 서버는 해당 요청에 대해 반복 요청 차단을 적용합니다. 너무 많이 들어가려는 사람을 막는 경비원과 같다고 생각하면 됩니다.

이 기능은 NetFUNNEL 서버를 과도한 트래픽 제어 API 요청(초기 진입 요청, 재진입 요청, Alive Notice 요청, 완료 요청)으로부터 보호하며, 고객 서비스 엔드포인트를 보호하지 않습니다.

차단 활성화

반복 요청 차단이 활성화되는 경우:

- 주기당 제한 횟수: 반복 요청 확인 주기 창 내에서 주기당 제한 횟수 설정이 허용하는 것보다 더 많은 요청

- 초당 제한 횟수: 1초에 허용되는 것보다 더 많은 요청

요청이 제한을 초과하는 순간, 해당 IP/ID에 대해 반복 요청 차단이 즉시 활성화됩니다.

차단 지속 시간

활성화되면 반복 요청 차단은 구성된 차단 시간 동안(예: 20초) 활성 상태를 유지합니다. 이 기간 동안:

- 해당 IP/ID의 모든 요청이 개수에 관계없이 차단됩니다

- NetFUNNEL 서버는 모든 요청에 대해 상태 코드 302 (Macro Block)를 반환합니다

- NetFUNNEL 에이전트가 302 차단 응답을 받으면 사용자에게 반복 요청 차단 페이지를 표시합니다

차단 시간은 절대적입니다: 차단 기간 동안 요청을 1개만 보내더라도 여전히 차단됩니다.

차단 만료 및 재트리거

차단 시간이 만료된 후 IP/ID가 다시 요청을 할 수 있습니다. 그러나:

- 제한을 다시 초과하면 반복 요청 차단이 즉시 다시 활성화됩니다

- 그 순간부터 새로운 차단 시간이 시작됩니다

- 이 주기가 계속됩니다: 제한 초과 → 차단 → 대기 → 다시 시도 → 제한 초과 → 다시 차단

예제: 차단 시간이 20초이고 누군가 계속 과도한 요청을 보내면 반복적으로 차단됩니다: 20초 동안 차단 → 다시 시도 → 또 다른 20초 동안 다시 차단 → 등등.

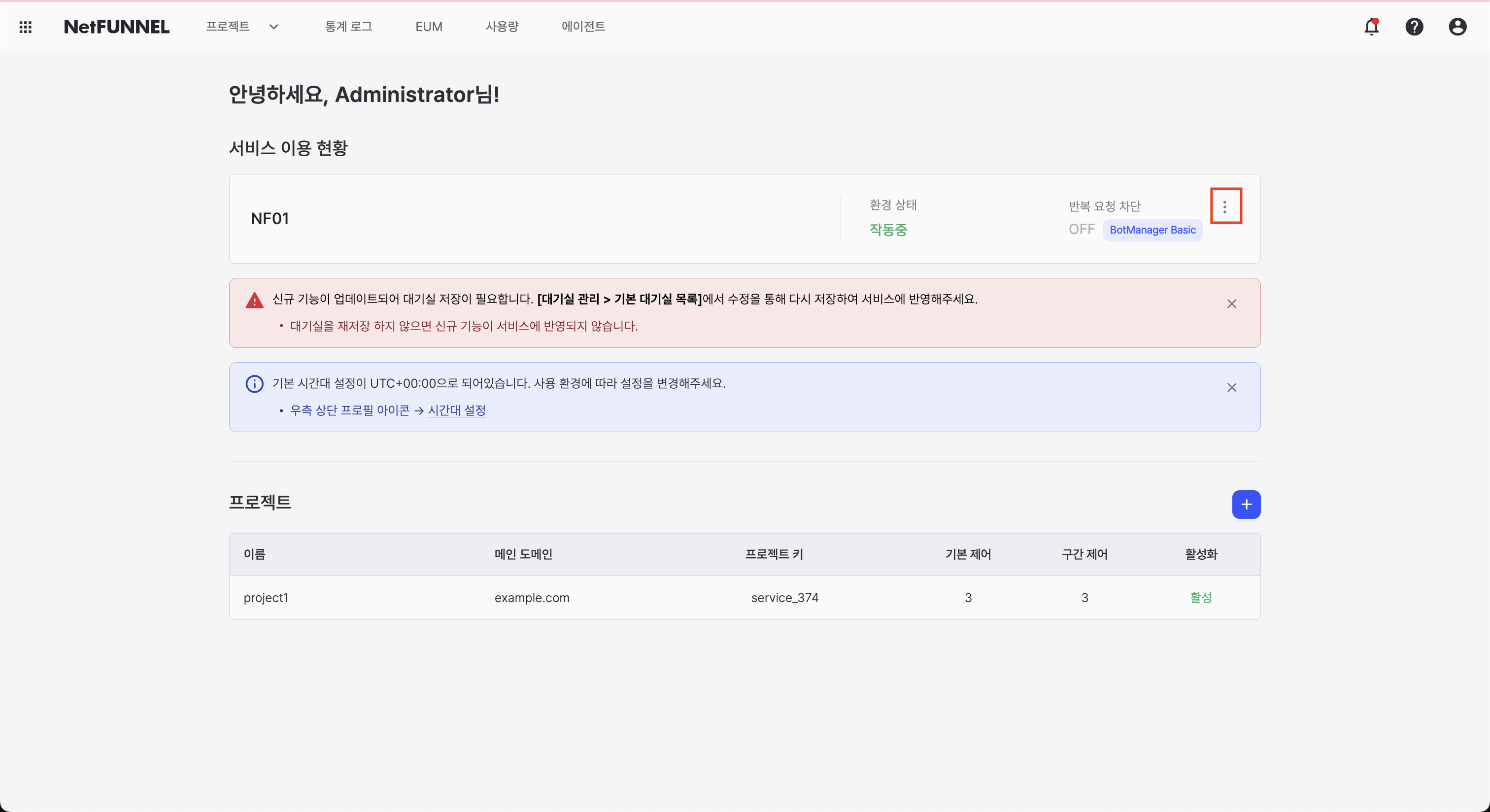

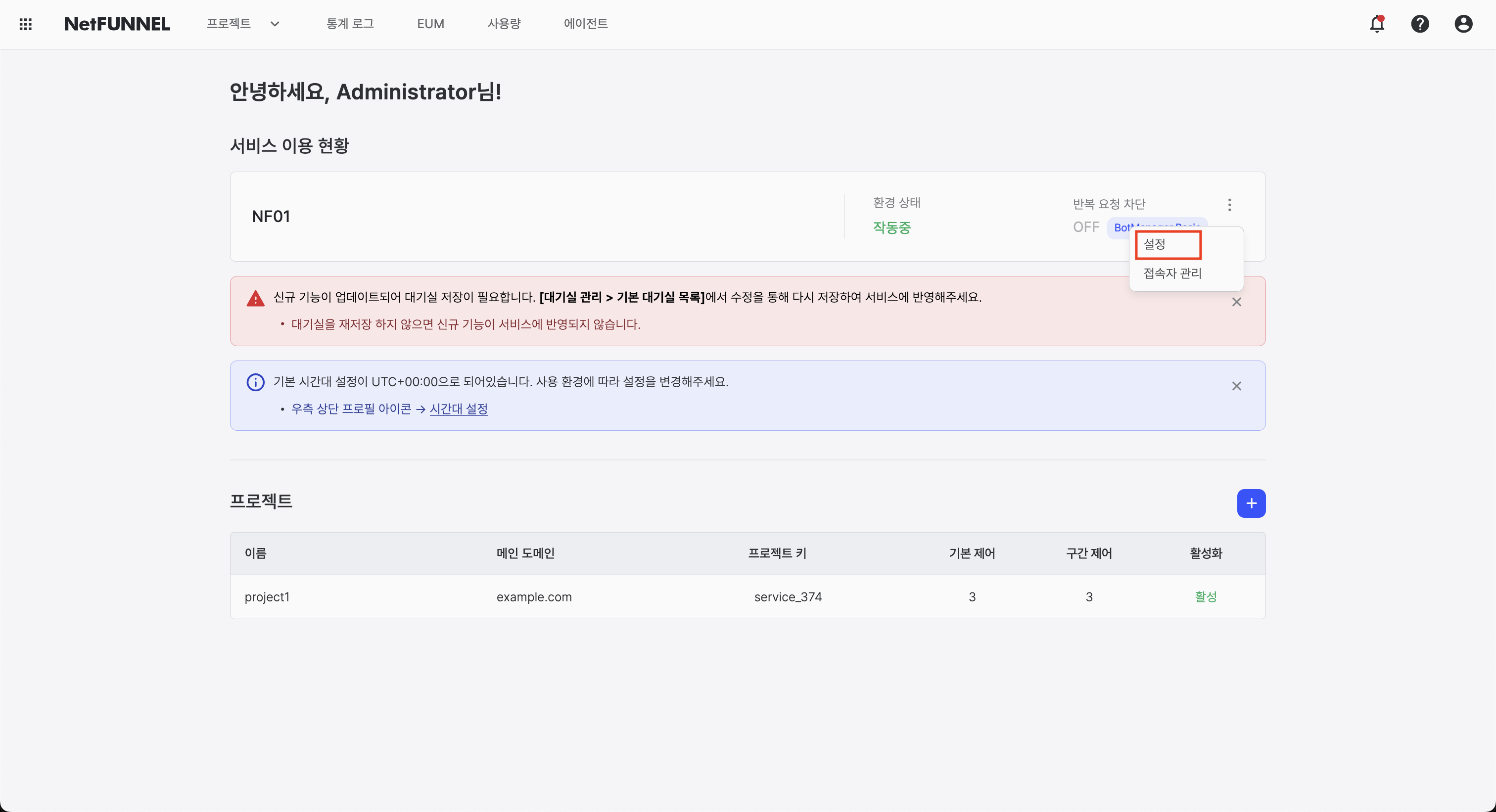

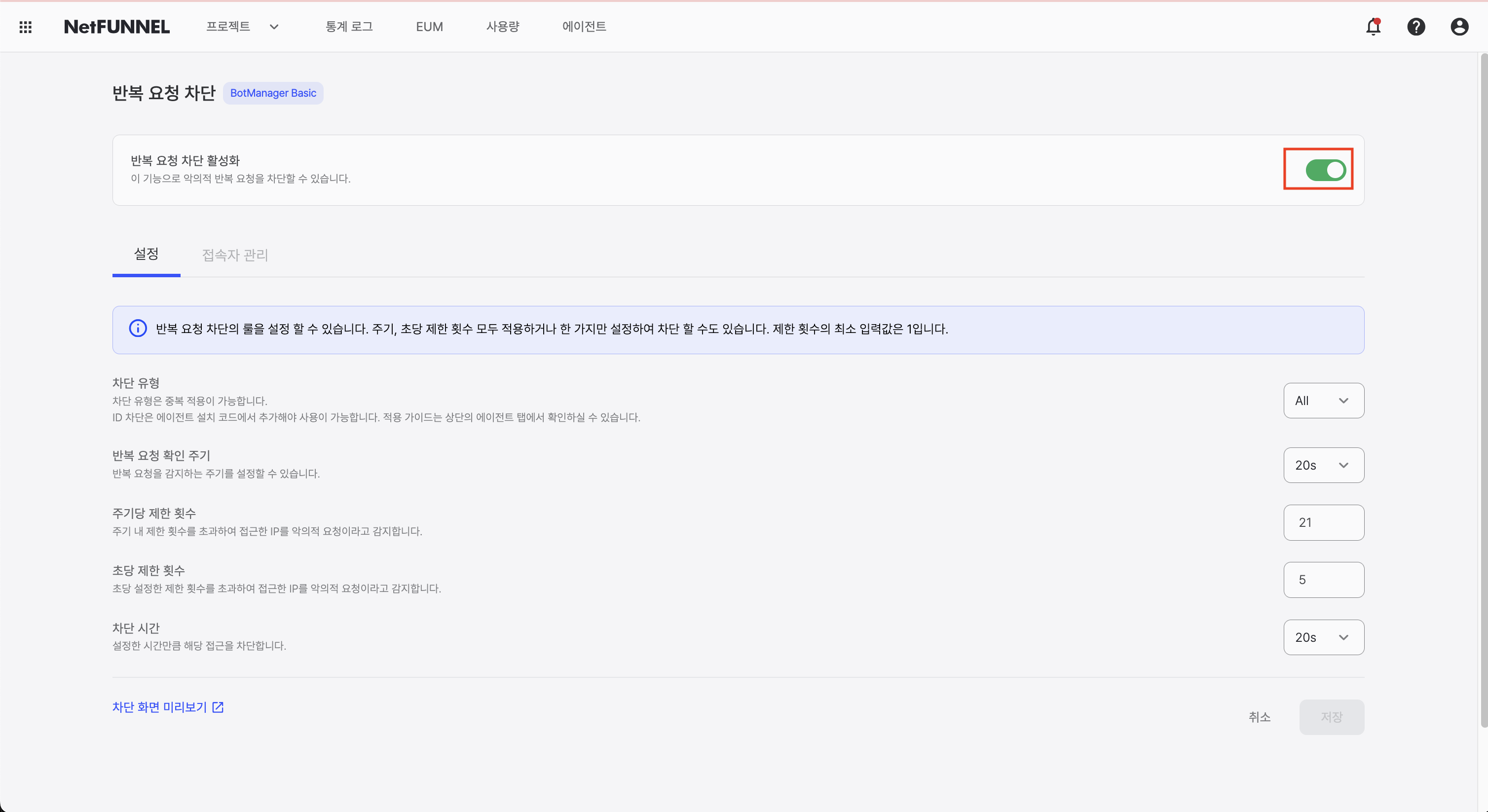

반복 요청 차단 활성화

반복 요청 차단을 활성화하려면 다음 단계를 따르세요:

- 홈 화면에서 반복 요청 차단 기능 설정 버튼을 클릭합니다.

- 메뉴에서 정책 설정을 선택합니다(첫 번째 메뉴 옵션).

- 정책 설정 페이지에서 반복 요청 차단 활성화 토글을 ON으로 설정합니다.

참고: 반복 요청 차단 설정은 모든 프로젝트에 적용되는 전역 구성입니다.

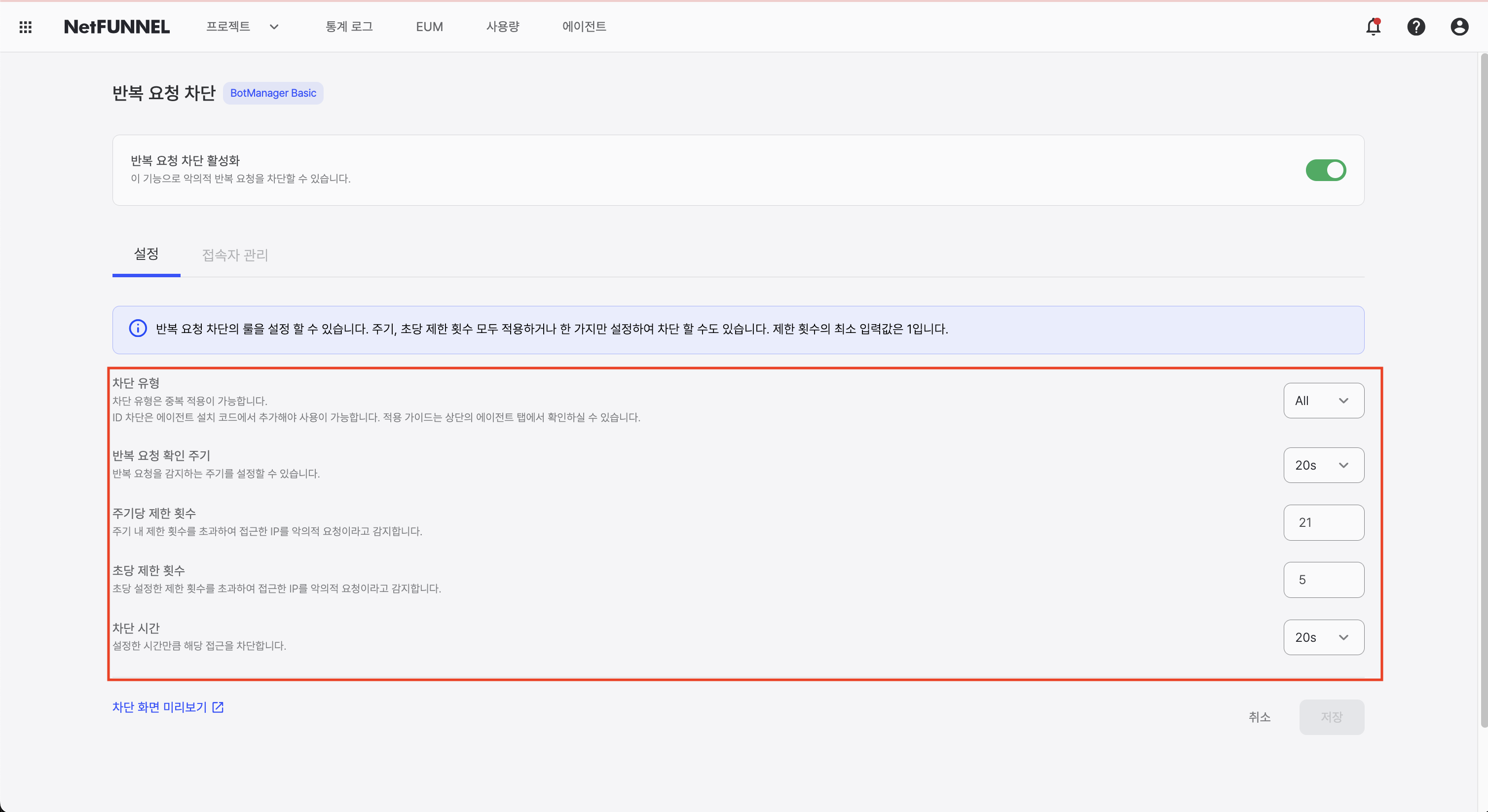

기본 설정

기본 구성은 균형 잡힌 보호를 제공합니다:

| 설정 | 값 | 의미 |

|---|---|---|

| 차단 유형 | All | IP와 사용자 ID 모두로 차단 |

| 반복 요청 확인 주기 | 20초 | 20초마다 반복 요청 확인 |

| 주기당 제한 횟수 | 21 | 20초 내에 허용되는 최대 요청 수 |

| 초당 제한 횟수 | 5 | 초당 허용되는 최대 요청 수 |

| 차단 시간 | 20초 | 제한 초과 시 차단 지속 시간 |

간단히 말하면: 누군가 초당 5개 이상의 요청을 보내거나 20초 내에 21개 이상의 요청을 보내면 20초 동안 차단됩니다.

정책 설정

차단 유형

과도한 요청을 보내는 사람을 식별하는 방법을 결정합니다.

| 옵션 | 설명 | 사용 시기 |

|---|---|---|

| IP | IP 주소를 기반으로 차단 | 항상 사용 가능. 기본 보호 |

| ID | 사용자 ID를 기반으로 차단 | 에이전트 코드에 사용자 ID가 설정된 경우에만 사용 가능. 더 정확함 |

| All | IP와 ID를 함께 사용 | 최대 보안. 권장 |

참고: ID 차단은 에이전트 설치 코드를 통해 사용자 ID가 추가되어야 합니다. 에이전트 설치 문서를 참조하세요.

주의사항: 차단 유형을 변경하면 기존 목록이 초기화될 수 있습니다. 변경하기 전에 목록을 확인하거나 백업하세요.

반복 요청 확인 주기 및 주기당 제한 횟수

이 두 설정은 쌍으로 함께 작동합니다. 반복 요청 확인 주기는 시간 창을 정의하고, 주기당 제한 횟수는 해당 창 내에서 허용되는 최대 요청 수를 설정합니다.

반복 요청 확인 주기

반복 요청을 확인하는 시간 창을 정의합니다.

- 범위: 5 - 20초 (5초 단위)

- 기본값: 20초

| 간격 | 최적 용도 |

|---|---|

| 5-10초 | 빠른 응답이 필요한 경우 (더 많은 리소스 사용) |

| 10-15초 | 일반 사용 (균형 잡힘) |

| 15-20초 | 정확한 감지 (권장, 기본값) |

주기당 제한 횟수

반복 요청 확인 주기 창 내에서 허용되는 최대 요청 수입니다.

- 최소값: 반복 요청 확인 주기(초)보다 큼

- 최대값: 99999

- 기본값: 21

함께 작동하는 방식: 반복 요청 확인 주기가 20초이고 주기당 제한 횟수가 21이면 시스템은 20초마다 확인하고 각 20초 창 내에서 최대 21개의 요청을 허용합니다.

예제: 20초 반복 요청 확인 주기와 21의 제한으로:

- ✅ 20초 내 20개 요청 → 허용

- ✅ 20초 내 21개 요청 → 허용 (제한에 도달)

- ❌ 20초 내 22개 요청 → 차단됨

최소값이 간격을 초과해야 하는 이유 간격이 20초이고 제한이 20이면 누군가 정확히 초당 1개 요청(정상)을 보낼 수 있습니다. 제한을 21 이상으로 설정하면 더 빠른 패턴을 포착할 수 있습니다.

초당 제한 횟수

1초에 허용되는 최대 요청 수입니다.

- 최소값: 1

- 기본값: 5

예제: 제한이 5인 경우:

- ✅ 초당 1-5개 요청 → 허용

- ❌ 초당 6개 이상 요청 → 차단됨

| 값 | 엄격도 | 영향 |

|---|---|---|

| 1-3 | 매우 엄격 | 합법적인 사용자를 차단할 수 있음 |

| 4-10 | 균형 잡힘 | 기본 권장 |

| 10+ | 느슨함 | 일부 공격이 통과할 수 있음 |

효과적인 대상: 공격자가 매우 짧은 시간에 서버에 많은 요청을 보내는 버스트 공격.

제한 전략

두 제한을 모두 설정하거나 하나만 설정할 수 있습니다:

- 둘 다 설정: 더 엄격한 차단, 더 나은 보호를 위해 권장

- 하나만 설정: 특정 공격 패턴에 집중할 때

둘 다 설정된 경우 요청이 허용되려면 두 검사를 모두 통과해야 합니다.

차단 시간

제한을 초과했을 때 누군가를 얼마나 오래 차단할지 결정합니다.

- 범위: 모든 지속 시간 (초, 분, 시간)

- 기본값: 20초

| 지속 시간 | 사용 사례 |

|---|---|

| 20초 - 1분 | 경미한 위반에 대한 빠른 타임아웃 |

| 5-30분 | 반복 위반에 대한 중간 처벌 |

| 30분 - 24시간 | 심각한 공격에 대한 긴 처벌 |

| 영구 | 블랙리스트 기능 대신 사용 |

중요: 차단 시간 동안 개수에 관계없이 모든 요청이 차단됩니다.

차단 화면

NetFUNNEL 에이전트가 반복 요청 차단으로 인해 서버로부터 302 차단 응답을 받으면 사용자에게 반복 요청 차단 페이지를 자동으로 표시합니다.

차단실과의 중요한 차이점:

| 기능 | 반복 요청 차단 페이지 | 차단실 |

|---|---|---|

| 트리거 | 반복 요청 차단 (자동) | 세그먼트 진입 모드가 "차단"으로 설정됨 |

| 사용자 정의 | ❌ NetFUNNEL 콘솔에서 사용자 정의 불가 | ✅ 간편 설정 또는 코드 에디터를 통해 완전히 사용자 정의 가능 |

| 목적 | 과도한 API 요청이 감지되었을 때 표시 | 세그먼트가 진입을 차단하도록 구성되었을 때 표시 |

참고: 반복 요청 차단 페이지 UI는 NetFUNNEL 콘솔을 통해 사용자 정의할 수 없습니다. 에이전트가 302 차단 응답을 받을 때 자동으로 표시되는 고정 인터페이스입니다.

데스크톱 보기:

모바일 보기:

작동 방식

예제 1: 주기당 제한 횟수

시연되는 설정: 주기당 제한 횟수

사용된 구성:

- 주기당 제한 횟수: 21

- 차단 시간: 20초

테스트 시나리오: 20초당 30개 요청의 속도로 지속적으로 요청 전송 (21의 제한 초과)

발생하는 일:

- 요청 1-21: ✅ 허용됨 (제한 내)

- 요청 22: 🚫 차단됨 (제한 초과)

- 요청 23-30: 🚫 차단됨 (여전히 차단 기간 중)

20초 후 (차단 시간 만료):

- 새로운 요청이 다시 허용됩니다

- 하지만 제한을 다시 초과하면 다시 차단됩니다

예제 2: 초당 제한 횟수

시연되는 설정: 초당 제한 횟수

사용된 구성:

- 초당 제한 횟수: 5

- 차단 시간: 20초

테스트 시나리오: 초당 10개 요청을 지속적으로 전송 (5의 제한 초과)

발생하는 일:

- 요청 1-5: ✅ 허용됨 (제한 내)

- 요청 6: 🚫 차단됨 (제한 초과)

- 요청 7-10: 🚫 차단됨 (여전히 차단 기간 중)

다음 20초 동안: 모든 요청이 차단됨 (차단 시간)

20초 후: 5개 요청을 성공적으로 보낼 수 있지만 6번째 요청이 다시 차단을 트리거합니다

베스트 프랙티스

기본 설정으로 시작

기본 구성을 사용하여 시작하고 효과를 모니터링하세요:

- 기본 설정은 대부분의 사용 사례에 대해 균형 잡힌 보호를 제공합니다

- 조정하기 전에 며칠 동안 차단 통계를 모니터링하세요

- 차단된 요청의 패턴을 관찰하여 트래픽을 이해하세요

점진적 조정

모니터링 데이터를 기반으로 설정을 점진적으로 조정하세요:

- 초기 설정 적용 - 기본값으로 시작

- 모니터링 및 데이터 수집 - 차단 통계 및 패턴 추적

- 문제 식별 - 오탐지(합법적인 사용자 차단) 또는 놓친 공격 찾기

- 점진적 조정 - 급격한 수정이 아닌 작은 변경 수행

- 재평가 - 추가 조정 전에 변경 사항의 영향을 모니터링

차단 유형 선택

요구 사항에 따라 적절한 차단 유형을 선택하세요:

- IP만: 기본 보호, 항상 사용 가능

- ID만: 에이전트 코드에 사용자 ID가 구성된 경우 더 정확함

- All (IP + ID): 최대 보안, 대부분의 경우 권장

참고: 차단 유형을 변경하면 기존 목록이 초기화될 수 있습니다. 변경하기 전에 목록을 확인하거나 백업하세요.

제한 구성

트래픽 패턴을 기반으로 제한을 구성하세요:

- 두 제한 모두 설정 (주기당 및 초당)하여 포괄적인 보호 제공

- 주기당 제한 횟수: 시간에 걸친 지속적인 공격 포착

- 초당 제한 횟수: 짧은 기간의 버스트 공격 포착

- 더 빠른 패턴을 포착하기 위해 주기당 제한 횟수가 반복 요청 확인 주기(초)보다 큰지 확인

차단 시간 고려 사항

위반 심각도에 따라 차단 시간을 설정하세요:

- 짧음 (20초 - 1분): 경미한 위반에 대한 빠른 타임아웃

- 중간 (5-30분): 반복 위반에 대한 적절한 처벌

- 김 (30분 - 24시간): 심각한 공격에 대한 엄격한 처벌

- 영구 차단: 매우 긴 차단 시간 대신 블랙리스트 기능 사용

모니터링 및 유지 관리

반복 요청 차단 구성을 정기적으로 검토하고 유지 관리하세요:

- 효과를 보장하기 위해 차단 통계 모니터링

- 합법적인 사용자가 차단되는지 확인 (오탐지)

- 접속자 관리에서 차단된 IP/ID를 정기적으로 검토

- 변경되는 트래픽 패턴 또는 공격 유형을 기반으로 설정 조정