設定

ブロック設定を構成して、NetFUNNELサーバーを過剰なトラフィック制御APIリクエストから保護します。これらの設定は、進入キーを取得しようとする悪意のある試行をいつどのようにブロックするかを決定します。

繰り返しリクエストのブロックの動作方式

誰かが構成された制限を超過すると(1秒あたりまたは間隔あたりのリクエストが多すぎる場合)、NetFUNNELサーバーは該当リクエストに対して繰り返しリクエストのブロックを適用します。あまりにも多く入ろうとする人を阻止する警備員のようなものだと考えてください。

この機能はNetFUNNELサーバーを過剰なトラフィック制御APIリクエスト(初期エントリーリクエスト、再エントリーリクエスト、Alive Noticeリクエスト、完了リクエスト)から保護し、顧客サービスエンドポイントを保護しません。

ブロックの有効化

繰り返しリクエストのブロックが有効化される場合:

- 周期あたりの制限回数: 繰り返しリクエスト検出周期ウィンドウ内で、周期あたりの制限回数設定が許可するよりも多くのリクエスト

- 1 秒あたりの制限回数: 1秒に許可されるよりも多くのリクエスト

リクエストが制限を超過する瞬間、該当IP/IDに対して繰り返しリクエストのブロックが即座に有効化されます。

ブロックの持続時間

有効化されると、繰り返しリクエストのブロックは構成されたブロック時間の間(例:20秒)アクティブ状態を維持します。この期間中:

- 該当IP/IDのすべてのリクエストが個数に関係なくブロックされます

- NetFUNNELサーバーはすべてのリクエストに対してステータスコード302(Macro Block)を返します

- NetFUNNELエージェントが302ブロック応答を受信すると、ユーザーに繰り返しリクエストのブロックページを表示します

ブロック時間は絶対的です: ブロック期間中にリクエストを1つだけ送信しても、依然としてブロックされます。

ブロックの有効期限と再トリガー

ブロック時間が満了した後、IP/IDは再度リクエストを行うことができます。しかし:

- 制限を再度超過すると、繰り返しリクエストのブロックが即座に再度有効化されます

- その瞬間から新しいブロック時間が開始されます

- このサイクルが継続します:制限超過 → ブロック → 待機 → 再試行 → 制限超過 → 再度ブロック

例: ブロック時間が20秒で、誰かが継続的に過剰なリクエストを送信すると、繰り返しブロックされます:20秒間ブロック → 再試行 → さらに20秒間再度ブロック → など。

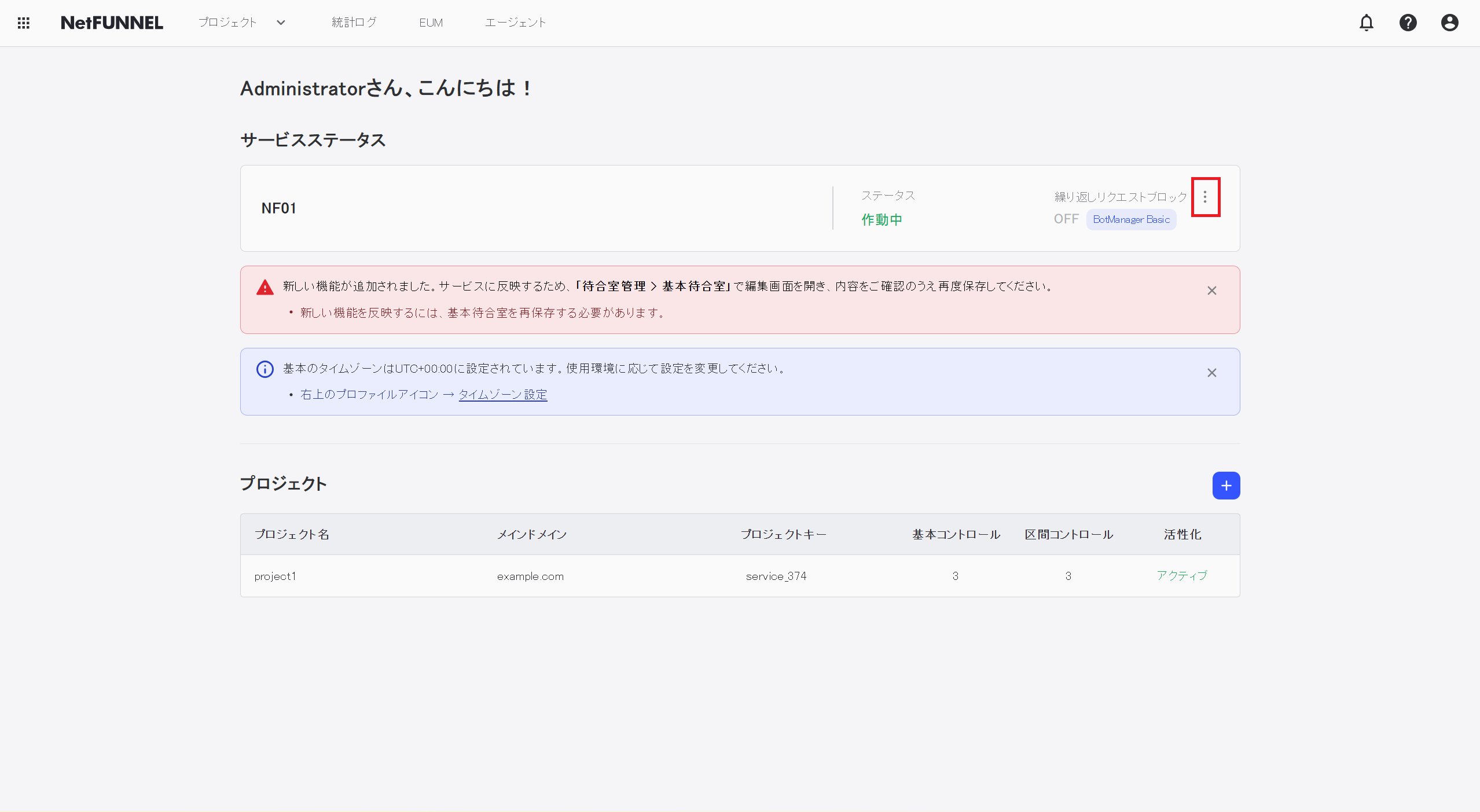

繰り返しリクエストのブロックを有効化

繰り返しリクエストのブロックを有効化するには、次の手順に従ってください:

- ホーム画面から繰り返しリクエストのブロック機能設定ボタンをクリックします。

- メニューから設定を選択します(最初のメニューオプション)。

- 設定ページで繰り返しリクエストのブロックを有効化トグルをONに設定します。

注意: 繰り返しリクエストのブロック設定は、すべてのプロジェクトに適用されるグローバル構成です。

デフォルト設定

デフォルト構成はバランスの取れた保護を提供します:

| 設定 | 値 | 意味 |

|---|---|---|

| ブロックタイプ | All | IPとユーザーIDの両方でブロック |

| 繰り返しリクエスト検出周期 | 20秒 | 20秒ごとに繰り返しリクエストを確認 |

| 周期あたりの制限回数 | 21 | 20秒以内に許可される最大リクエスト数 |

| 1 秒あたりの制限回数 | 5 | 1秒あたりに許可される最大リクエスト数 |

| ブロック時間 | 20秒 | 制限超過時のブロック持続時間 |

簡単に言えば: 誰かが1秒あたり5つ以上のリクエストを送信するか、20秒以内に21つ以上のリクエストを送信すると、20秒間ブロックされます。

設定

ブロックタイプ

過剰なリクエストを送信する人を識別する方法を決定します。

| オプション | 説明 | 使用時期 |

|---|---|---|

| IP | IPアドレスに基づいてブロック | 常に使用可能。基本的な保護 |

| ID | ユーザーIDに基づいてブロック | エージェントコードにユーザーIDが設定されている場合にのみ使用可能。より正確 |

| All | IPとIDを一緒に使用 | 最大セキュリティ。推奨 |

注意: IDブロックは、エージェントインストールコードを通じてユーザーIDが追加されている必要があります。エージェントインストールドキュメントを参照してください。

注意事項: ブロックタイプを変更すると、既存のリストが初期化される場合があります。変更する前にリストを確認またはバックアップしてください。

繰り返しリクエスト検出周期と周期あたりの制限回数

これら2つの設定はペアで連携して動作します。繰り返しリクエスト検出周期は時間ウィンドウを定義し、周期あたりの制限回数は該当ウィンドウ内で許可される最大リクエスト数を設定します。

繰り返しリクエスト検出周期

繰り返しリクエストを確認する時間ウィンドウを定義します。

- 範囲: 5 - 20秒(5秒単位)

- デフォルト値: 20秒

| 間隔 | 最適な用途 |

|---|---|

| 5-10秒 | 迅速な応答が必要な場合(より多くのリソース使用) |

| 10-15秒 | 一般的な使用(バランスが取れている) |

| 15-20秒 | 正確な検出(推奨、デフォルト値) |

周期あたりの制限回数

繰り返しリクエスト検出周期ウィンドウ内で許可される最大リクエスト数です。

- 最小値: 繰り返しリクエスト検出周期(秒)より大きい

- 最大値: 99999

- デフォルト値: 21

連携動作方式: 繰り返しリクエスト検出周期が20秒で周期あたりの制限回数が21の場合、システムは20秒ごとに確認し、各20秒ウィンドウ内で最大21個のリクエストを許可します。

例: 20秒の繰り返しリクエスト検出周期と21の制限で:

- ✅ 20秒以内に20個のリクエスト → 許可

- ✅ 20秒以内に21個のリクエスト → 許可(制限に到達)

- ❌ 20秒以内に22個のリクエスト → ブロック

最小値が間隔を超過する必要がある理由は? 間隔が20秒で制限が20の場合、誰かが正確に1秒あたり1個のリクエスト(正常)を送信できます。制限を21以上に設定すると、より高速なパターンを捕捉できます。

1 秒あたりの制限回数

1秒に許可される最大リクエスト数です。

- 最小値: 1

- デフォルト値: 5

例: 制限が5の場合:

- ✅ 1秒あたり1-5個のリクエスト → 許可

- ❌ 1秒あたり6個以上のリクエスト → ブロック

| 値 | 厳格度 | 影響 |

|---|---|---|

| 1-3 | 非常に厳格 | 合法的なユーザーをブロックする可能性がある |

| 4-10 | バランスが取れている | 基本的に推奨 |

| 10+ | 緩い | 一部の攻撃が通過する可能性がある |

効果的な対象: 攻撃者が非常に短時間にサーバーに多くのリクエストを送信するバースト攻撃。

制限戦略

両方の制限を設定するか、1つだけ設定できます:

- 両方設定: より厳格なブロック、より良い保護のために推奨

- 1つだけ設定: 特定の攻撃パターンに集中する場合

両方が設定されている場合、リクエストが許可されるには両方のチェックを通過する必要があります。

ブロック時間

制限を超過したときに誰かをどれくらい長くブロックするかを決定します。

- 範囲: すべての持続時間(秒、分、時間)

- デフォルト値: 20秒

| 持続時間 | 使用ケース |

|---|---|

| 20秒 - 1分 | 軽微な違反に対する迅速なタイムアウト |

| 5-30分 | 繰り返し違反に対する中程度の処罰 |

| 30分 - 24時間 | 深刻な攻撃に対する長い処罰 |

| 永続 | ブラックリスト機能の代わりに使用 |

重要: ブロック時間中は個数に関係なくすべてのリクエストがブロックされます。

ブロック画面

NetFUNNELエージェントが繰り返しリクエストのブロックによりサーバーから302ブロック応答を受信すると、ユーザーに繰り返しリクエストのブロックページを自動的に表示します。

ブロックルームとの重要な違い:

| 機能 | 繰り返しリクエストのブロックページ | ブロックルーム |

|---|---|---|

| トリガー | 繰り返しリクエストのブロック(自動) | セグメントエントリーモードが「ブロック」に設定されている |

| カスタマイズ | ❌ NetFUNNELコンソールからカスタマイズ不可 | ✅ 簡単設定またはコードエディターを通じて完全にカスタマイズ可能 |

| 目的 | 過剰なAPIリクエストが検出されたときに表示 | セグメントがエントリーをブロックするように構成されているときに表示 |

注意: 繰り返しリクエストのブロックページUIは、NetFUNNELコンソールを通じてカスタマイズできません。エージェントが302ブロック応答を受信したときに自動的に表示される固定インターフェースです。

デスクトップ表示:

モバイル表示:

動作方式

例1: 周期あたりの制限回数

実演される設定: 周期あたりの制限回数

使用された構成:

- 周期あたりの制限回数: 21

- ブロック時間: 20秒

テストシナリオ: 20秒あたり30個のリクエストの速度で継続的にリクエスト送信(21の制限超過)

発生する事:

- リクエスト1-21: ✅ 許可(制限内)

- リクエスト22: 🚫 ブロック(制限超過)

- リクエスト23-30: 🚫 ブロック(依然としてブロック期間中)

20秒後(ブロック時間満了):

- 新しいリクエストが再度許可されます

- しかし制限を再度超過すると再度ブロックされます

例2: 1 秒あたりの制限回数

実演される設定: 1 秒あたりの制限回数

使用された構成:

- 1 秒あたりの制限回数: 5

- ブロック時間: 20秒

テストシナリオ: 1秒あたり10個のリクエストを継続的に送信(5の制限超過)

発生する事:

- リクエスト1-5: ✅ 許可(制限内)

- リクエスト6: 🚫 ブロック(制限超過)

- リクエスト7-10: 🚫 ブロック(依然としてブロック期間中)

次の20秒間: すべてのリクエストがブロック(ブロック時間)

20秒後: 5個のリクエストを正常に送信できますが、6番目のリクエストが再度ブロックをトリガーします

ベストプラクティス

デフォルト設定から開始

デフォルト構成を使用して開始し、効果を監視してください:

- デフォルト設定は、ほとんどの使用ケースに対してバランスの取れた保護を提供します

- 調整する前に数日間ブロック統計を監視してください

- ブロックされたリクエストのパターンを観察してトラフィックを理解してください

段階的な調整

監視データに基づいて設定を段階的に調整してください:

- 初期設定適用 - デフォルト値で開始

- 監視とデータ収集 - ブロック統計とパターンの追跡

- 問題の識別 - 誤検出(合法的なユーザーのブロック)または見逃された攻撃を見つける

- 段階的な調整 - 急激な修正ではなく小さな変更を実行

- 再評価 - 追加調整前に変更の影響を監視

ブロックタイプの選択

要件に応じて適切なブロックタイプを選択してください:

- IPのみ: 基本的な保護、常に使用可能

- IDのみ: エージェントコードにユーザーIDが構成されている場合、より正確

- All(IP + ID): 最大セキュリティ、ほとんどの場合推奨

注意: ブロックタイプを変更すると、既存のリストが初期化される場合があります。変更する前にリストを確認またはバックアップしてください。

制限構成

トラフィックパターンに基づいて制限を構成してください:

- 両方の制限を設定(周期あたりおよび1秒あたり)して包括的な保護を提供

- 周期あたりの制限回数: 時間にわたる継続的な攻撃の捕捉

- 1 秒あたりの制限回数: 短時間のバースト攻撃の捕捉

- より高速なパターンを捕捉するために、周期あたりの制限回数が繰り返しリクエスト検出周期(秒)より大きいことを確認

ブロック時間の考慮事項

違反の深刻度に応じてブロック時間を設定してください:

- 短い(20秒 - 1分): 軽微な違反に対する迅速なタイムアウト

- 中程度(5-30分): 繰り返し違反に対する適切な処罰

- 長い(30分 - 24時間): 深刻な攻撃に対する厳格な処罰

- 永続ブロック: 非常に長いブロック時間の代わりにブラックリスト機能を使用

監視とメンテナンス

繰り返しリクエストのブロック構成を定期的にレビューおよびメンテナンスしてください:

- 効果を確保するためにブロック統計を監視

- 合法的なユーザーがブロックされているか確認(誤検出)

- 接続者管理でブロックされたIP/IDを定期的にレビュー

- 変化するトラフィックパターンまたは攻撃タイプに基づいて設定を調整